Решение для соответствия стандартам и расширенной визуализации системы ArcSight

-

При выполнении мониторинга с помощью системы ArcSight возникает ряд проблем, не позволяющих осуществлять полноценный аудит событий безопасности и полностью выполнять требования различных стандартов.

В базовую поставку Arcsight входит менее 100 правил, причем большинство из них относится к событиям, зарегистрированным на сетевых устройствах. Отсутствуют правила, относящиеся к событиям мониторинга баз данных, операционных систем, приложений, прикладных программ и т.д.

Почти все правила и панели визуализации в качестве исходной информации используют не исходные данные события, а сгенерированные коннектором (данные категоризации). Также каждое правило должно обрабатывать событие со всех систем, основываясь на присвоенных событию категориях. Данный подход не является гибким и не позволяет эффективно отслеживать все события, относящиеся к нарушениям безопасности.

Нет механизмов корреляции, позволяющих объединять данные, полученные из журналов БД, ОС, прикладной системы и сетевых устройств, без чего невозможно получить полную картину событий, фиксируемых в системе.

Основным компонентом решения является набор корреляционных правил.

Для этого разработано несколько сотен правил, относящихся к мониторингу различных систем:

• Мониторинг баз данных (Oracle, MSSQL, MySQL и т.д.)

• Мониторинг операционных систем (Windows, Linux, HPUX, Solaris)

• Антивирусная защита

• Мониторинг сетевого трафика

• Мониторинг прикладного программного обеспечения

Правила охватывают весь спектр событий, относящихся к нарушениям информационной безопасности. Некоторые группы и примеры правил представлены в таблице.

| № | Группа правил | Примеры правила |

| 1 | Нарушение политик доступа в систему |

• Возможно успешный BruteForce - Тип входа Kerberos аутентификация (SecurityID:672) • 6 попыток входа заблокированного пользователя в течение 30 минут • 5 удачных входов в ОС в течение часа под одной учетной записью |

| 2 | Нарушение политик доступа к данным |

• Неудачное удаление данных из критичных таблиц, выполненное пользователем с чужого хоста или под чужой учетной записью • Успешная выборка данных из критичных таблиц (1 пользователь 50 событий в течение 8 часов с одного и того же хоста) • Неудачная выборка данных из критичных таблиц, выполненная пользователем с зарегистрированного хоста с использованием не зарегистрированной УЗ |

| 3 | Нарушение политик аудита |

• Ошибка включения аудита (3 попытки за 10 минут) • Аудит выключен и включен в течение 2 часов • Удачное выключение аудита критичных таблиц нелегитимным пользователем |

| 4 | Нарушения, связанные с предоставлением привилегий |

• Удачное добавление прав на критичные таблицы (with grant options) (пользователь не-SYS) • Удачное добавление прав на критичные таблицы после неудачной попытки в течение часа (пользователь SYS) • 3 попытки изменить конфигурацию прав пользователя или привилегий за 10 минут (SecurityID - 608, 609, 621, 622). |

| 5 | Нарушения, связанные с изменениями конфигурации системы |

• 3 попытки изменения конфигурации доверенного домена за 10 минут (SecurityID - 610, 611, 620) • В течении 10 минут произошло 3 неудачных попытки изменить объект. БД (таблицу, кластер, синоним, представление, процедуру, связь БД, триггер, тип, тело типа, функцию пакет, тело пакета, каталога, библиотеки, JAVA-программы). После этого в течение часа произошла удачная попытка. • Создание, а затем удаление связи БД в течение 2 часов. |

| 6 | Нарушения, связанные с использованием запрещенных сервисов и программ |

• Неудачное редактирование данных в критичных таблицах, используя нелегальное ПО • Удачный останов критичных сервисов • Удачный запуск запрещенных программ |

| 7 | Нарушения парольной политики |

• Не изменен пароль у новой УЗ в течение 7 дней • 3 неудачных попытки задания пароля УЗ пользователя в течение 1 часа • Пароль просрочен (не менялся 90 дней) |

| 8 | Нарушения сетевого доступа |

• Внешнее сканирование сети

• Аномально большое количество подключений к БД Oracle с внутренних адресов • Неудачный доступ (CHDZ) - нелегитимный порт - 6 попыток за 10 минут |

| 9 | Антивирусная защита |

• Обнаружение более 5 вирусов на одном компьютере за 1 час • Обнаружение 1 вируса более чем на 3 компьютерах за 1 час • Неудачная попытка лечения вируса |

| 10 | Нарушения, связанные с учетной информацией |

• Создание, а затем удаление пользователя в течение 2 часов • В течение 10 минут произошло 3 неудачных попытки создать учетную запись (пользователя, роль или профиль) • 3 попытки конфигурирования локальной группы за 10 минут (SecurityID: 635, 636, 637, 638, 639) |

| 11 | Нарушения, зафиксированные в ночное время или в праздничные дни |

• Неудачное изменение данных в выходные и праздничные дни (23 февраля, 8 марта, 1 и 9 мая, 12 июня, 4 ноября, 1 января, 7 января) • Удачное изменение объектов в нерабочее время. Нерабочим считается время с 20-00 до 7-00. • Неуспешный вход в систему в выходные и праздничные дни |

В качестве Стандарта безопасности в модуле используется Стандарт безопасности NIST SP 800-82 «Guide to Industrial Control Systems (ICS) Security», разработанный в целях обеспечения безопасности промышленных систем управления. В основе данного стандарта лежит ряд технических требований, сгруппированных таким образом, чтобы упростить процедуру аудита безопасности.

По типам систем правила делятся на 6 групп:

1. WN – Сервера и рабочие станции, работающие под управлением ОС Windows. Подкатегории: AL – общая подкатегория, AD – Active Directory, WS – рабочая станция.

2. UX – Сервера, работающие под управлением ОС семейства UNIX. Подкатегории: AL – общая подкатегория, LX – Linux, HP – HPUX, SL – Solaris, SO – SCO Open Server, SU – SCO UnixWare, AX – AIX.

3. DB –Базы данных. Подкатегории: AL – общая подкатегория, OR – Oracle, MS – MS SQL, MY – MySQL.

4. AV – Антивирусные системы. Подкатегории: AL – общая подкатегория, SM – Symantec, TM – TrendMicro, KP – Kaspersky.

5. NT - Сетевые устройства (коммутаторы, маршутизаторы, межсетевые экраны, IDS, IPS и т.д.). Подкатегории: AL – общая подкатегория, FW – межсетевые экраны, IS – IPS, IDS.

6. AP - Прикладные программы и ресурсы, не относящиеся к другим категориям.

Для выполнения большинства требований Стандарта, необходимо четкое разделение целевых ресурсов по выполняемым задачам, важности ресурса, месторасположению и т.д. Для решения данной задачи используется Сетевая модель (Network Model) - это представление узлов в сети и определенных характеристик самой сети.

Другим важным компонентом решения являются панели визуализации. Разработаны следующие группы графических панелей:

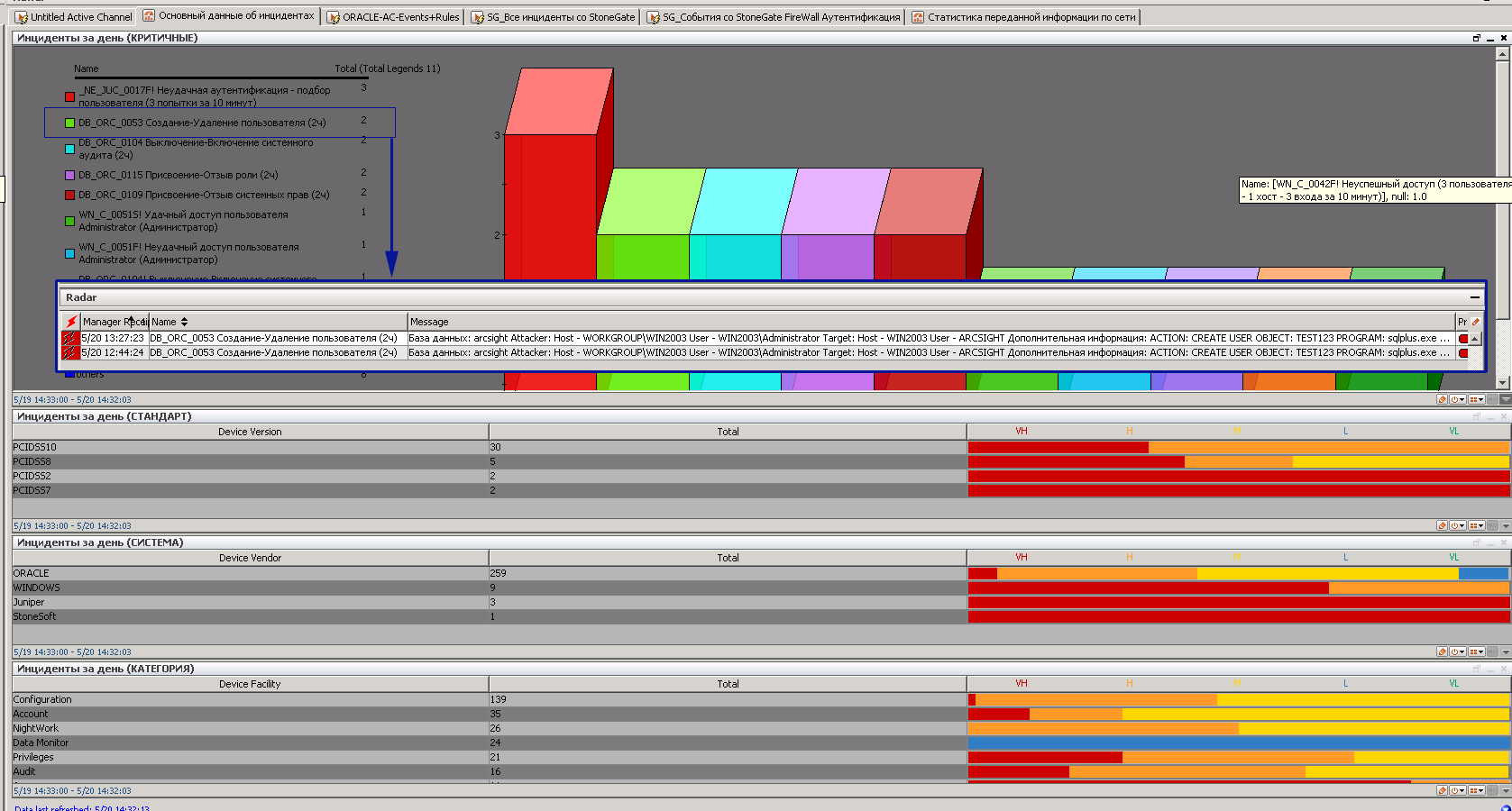

Рисунок 1 - Графическая панель (Dashboard) – Основные данные об инцидентах

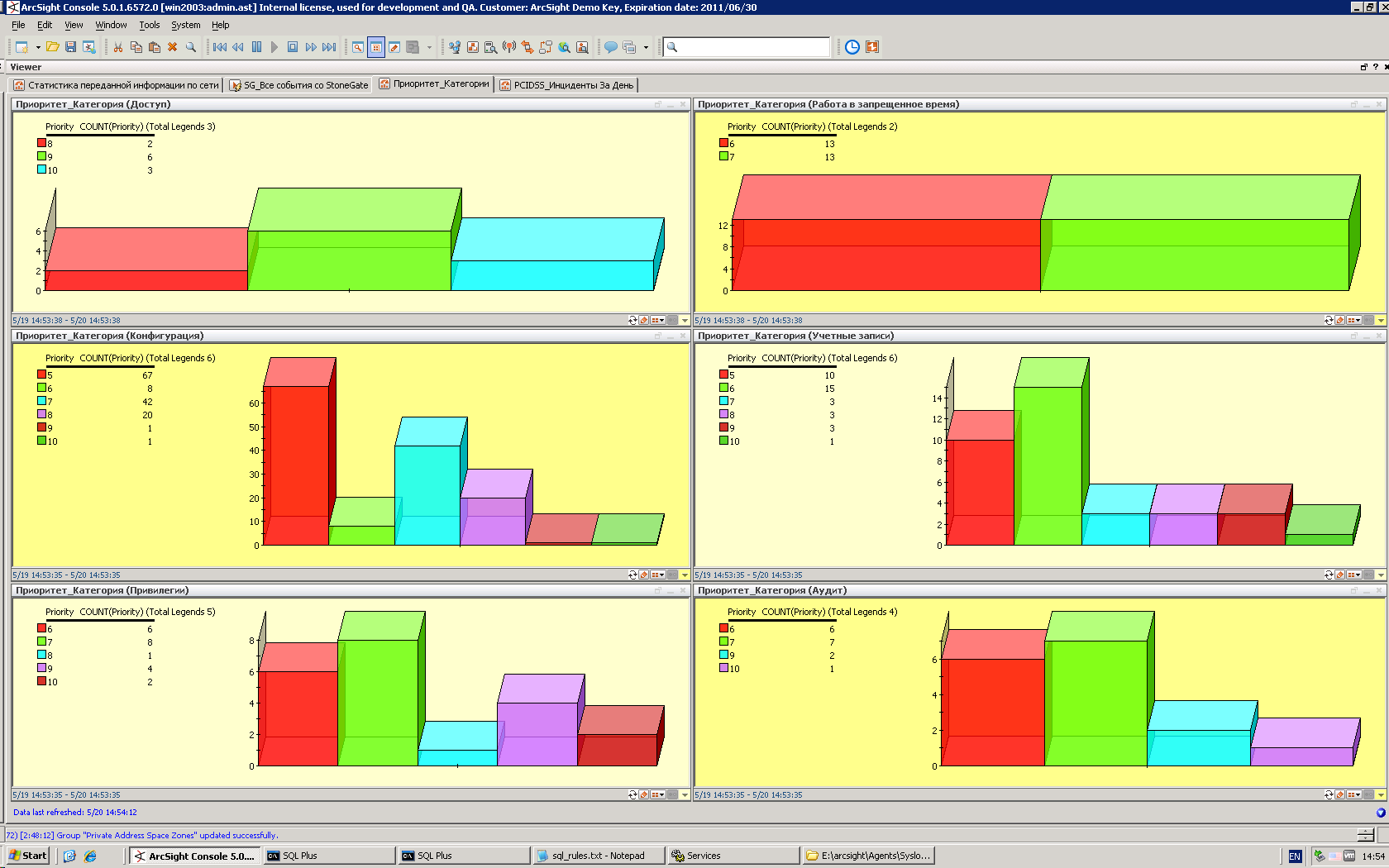

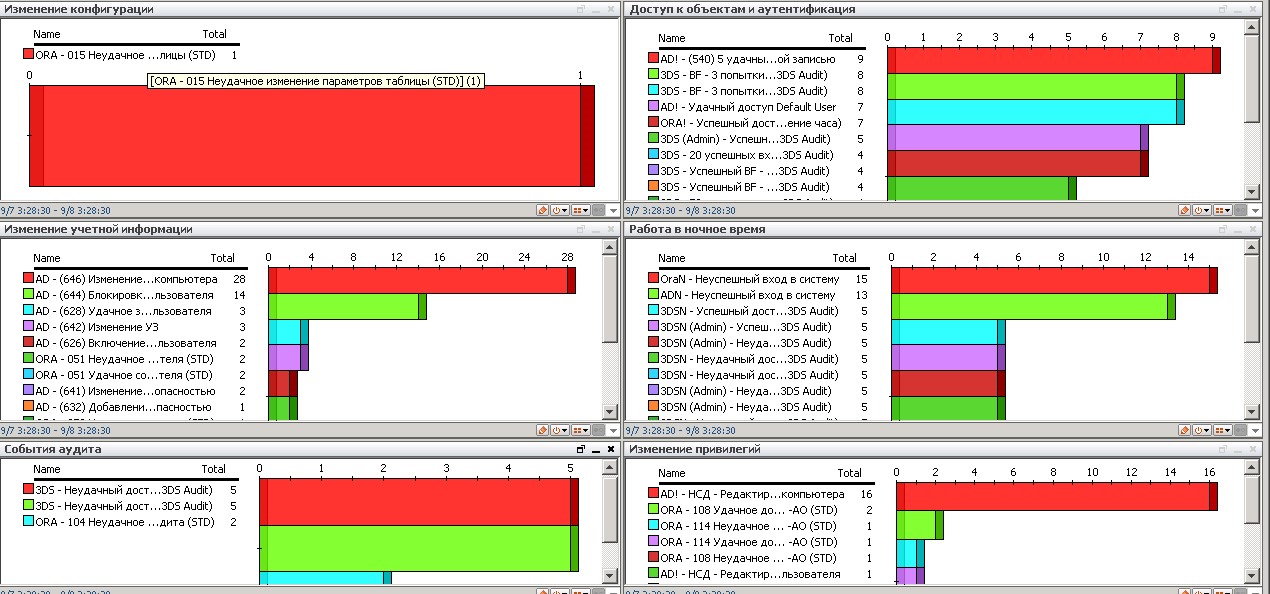

Рисунок 2 - Графическая панель (Dashboard) – Соответствие требованиям Стандарта NIST

Рисунок 3 - Графическая панель (Dashboard) – Соответствие требованиям Стандарта NIST

Рисунок 4 - Графическая панель (Dashboard) – Категории – Инциденты за день

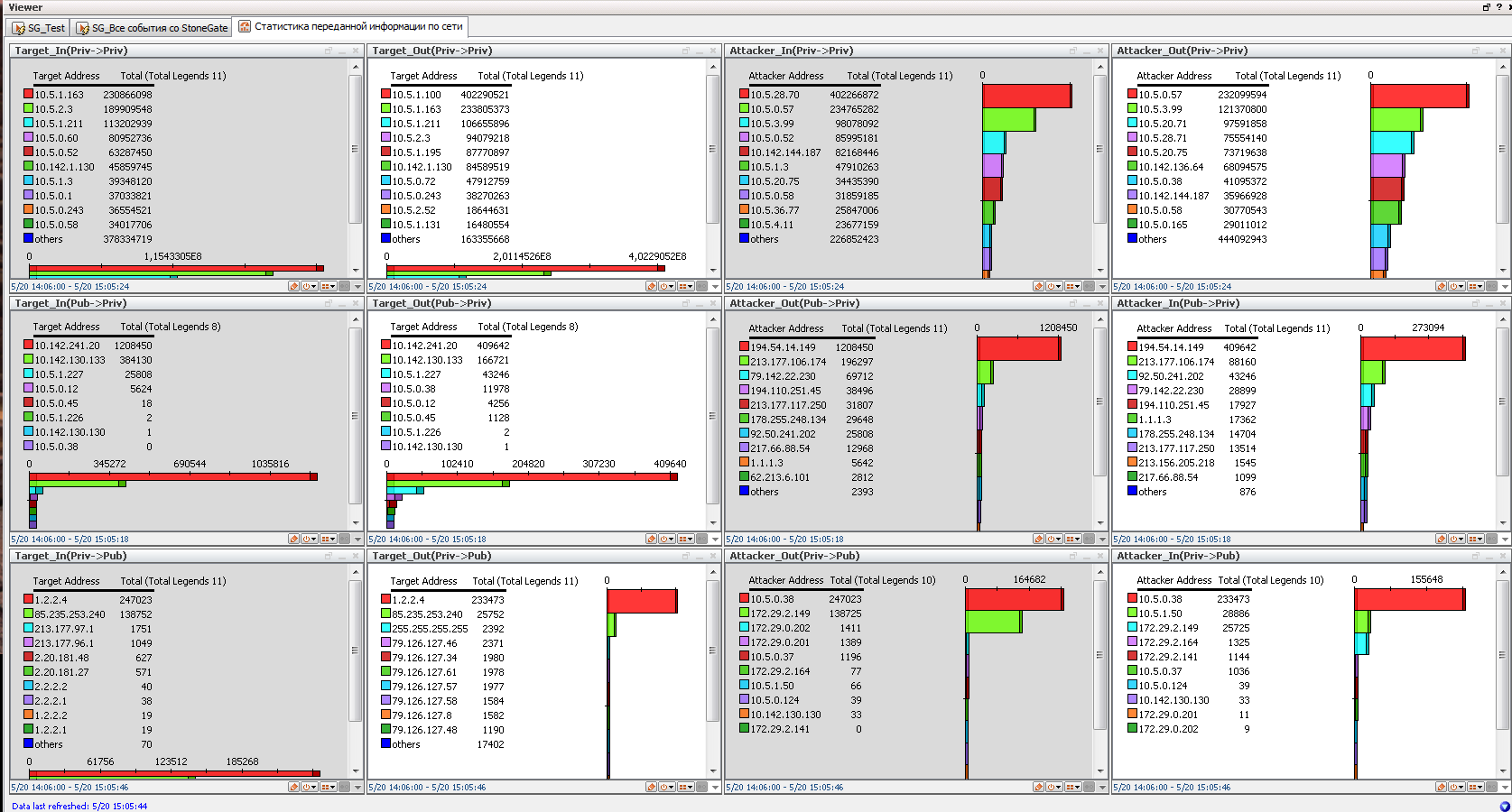

Рисунок 5 - Графическая панель (Dashboard) – Статистика переданной информации по сети